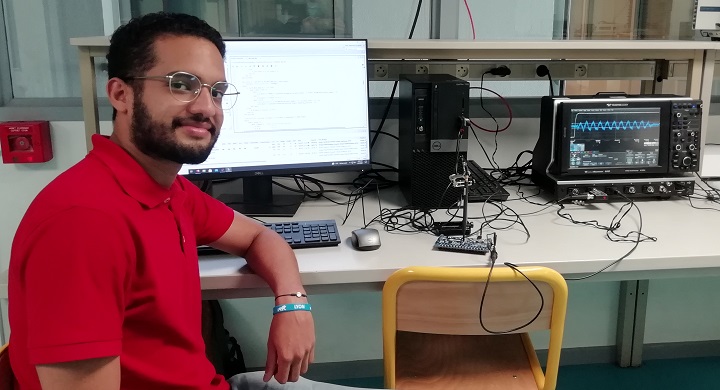

Rafael est un élève ingénieur de Grenoble INP – Ensimag qui effectue actuellement son stage de dernière année de 6 mois au sein du laboratoire LCIS.

Peux-tu me présenter brièvement ton parcours ?

Je suis colombien et j’ai effectué le début du cursus d’ingénieur électronique à l’université de Barranquilla. En 4ème année, j’ai rejoint Grenoble INP – Ensimag et me suis spécialisé en systèmes embarqués. J’ai choisi la France car j’avais déjà suivi des cours de français en Colombie et je connaissais un peu la culture française. J’ai rejoint l’Ensimag car elle fait partie des meilleures écoles françaises dans ce domaine et je peux avoir un double diplôme avec mon université d’origine. En 5ème année, je me suis spécialisé en cybersécurité, cela est complémentaire avec ma formation en systèmes embarqués.Pourquoi avoir choisi ce stage ?

Au 2ème semestre, je devais effectuer un stage de fin d’études d’une durée de 6 mois. La double spécialisation de Grenoble INP – Esisar et du LCIS en systèmes embarqués et cybersécurité m’a tout particulièrement attiré. Comme je souhaite poursuivre en thèse, je voulais rejoindre un laboratoire afin de me familiariser avec cet environnement. Je suis arrivé en février à Valence pour débuter cette nouvelle expérience.Quelles sont tes principales missions ?

L’objectif de mon stage est d’étudier de manière théorique et pratique les différentes attaques horizontales sur les systèmes embarqués. Cela permettra de tester la résistance des systèmes face aux cyberattaques et de trouver des moyens pour les protéger.Voici la liste de mes tâches :

Rechercher des attaques dites « horizontales »* possibles contre les systèmes embarqués

Rechercher des attaques dites « horizontales »* possibles contre les systèmes embarqués Sélectionner une ou plusieurs attaques horizontales et la reproduire, par exemple sur une puce qui implémente un protocole d'authentification RFID

Sélectionner une ou plusieurs attaques horizontales et la reproduire, par exemple sur une puce qui implémente un protocole d'authentification RFID Essayer de proposer de nouveaux types d’attaques et démontrer leur faisabilité

Essayer de proposer de nouveaux types d’attaques et démontrer leur faisabilité  Analyser les résultats des différents tests

Analyser les résultats des différents tests Rechercher des solutions aux failles observées

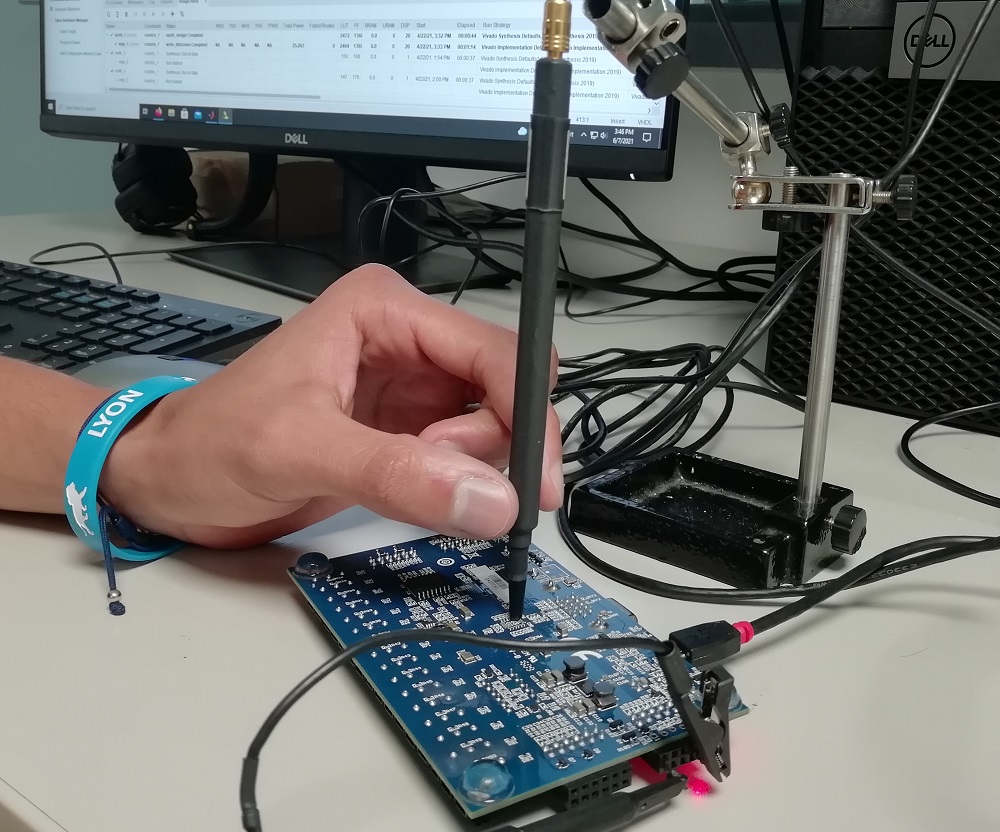

Rechercher des solutions aux failles observéesConcrètement, j’effectue des tests sur un circuit intégré (FPGA) pour trouver des informations qui devraient être cachées (attaque par canaux cachés), j’utilise pour cela l’un des bancs d’attaque matériel disponible au sein de la plateforme Esynov. J’envoie des données qui vont être déchiffrées par le circuit. J’analyse ensuite le rayonnement électromagnétique du circuit et cela va permettre de récupérer sa clé secrète. Suite à cette attaque, je vais analyser les résultats obtenus et rechercher des solutions pour se protéger contre ce type d’attaque.

Quels ont été ses apports dans ta formation d’ingénieur ?

Ce stage m’a beaucoup apporté, que ce soit au niveau professionnel ou personnel. Tout d’abord, j’ai pu découvrir l’organisation du monde de la recherche, ses méthodes de travail, son mode de fonctionnement, et les différents outils utilisés. De plus au niveau culturel et linguistique, j’ai beaucoup appris. En effet, la culture du travail en France est très différente qu’en Colombie. J’ai pu améliorer mon français grâce aux réunions et échanges avec mes collègues.Vers quel projet souhaites-tu évoluer dans 18 mois ? dans 5 ans ?

Cette expérience m’a donné envie de poursuivre dans le milieu de la recherche. Après ma 5ème année, je souhaite postuler pour faire une thèse dans les domaines des systèmes embarqués et de la cybersécurité. D’ici 5 ans, j’aimerais travailler au sein d’un laboratoire public ou privé, dans la R&D. Je souhaite trouver des solutions aux attaques contre les systèmes embarqués.Pour terminer, quel est ton meilleur souvenir ?

Mon meilleur souvenir est l’ambiance de travail, les échanges avec mes collègues ou le personnel du LCIS et de Grenoble INP – Esisar !

*Les attaques verticales utilisent plusieurs exécutions de l'algorithme attaqué. Par contre les attaques horizontales n'utilisent qu'une seule trace de exécutions pour faire l'analyse souhaité. La plupart des attaques sont verticales. L'exploration des attaques horizontales est assez récente, d'où l'importance de trouver des contremesures contre ces attaques.